![]()

TLDR

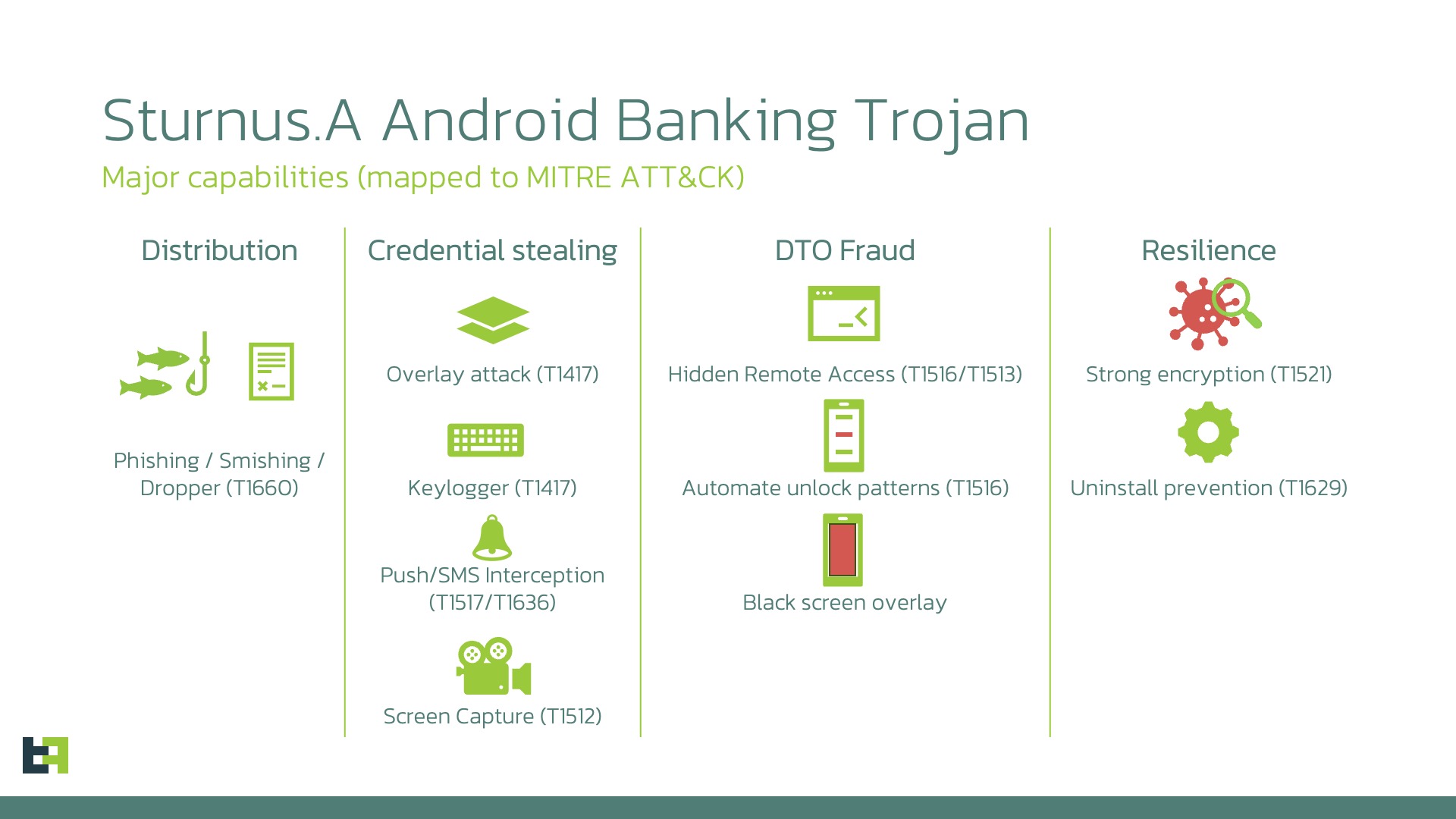

- Появилось вредоносное ПО под названием «Sturus», которое использует функции специальных возможностей Android для распространения на вашем телефоне даже незаметно для вас.

- Он получает доступ к вашему Android после установки через APK-файл, а затем отслеживает интерфейс вашего телефона, чаты и даже нажатия кнопок.

- Затем он воссоздаёт поддельные интерфейсы банковских приложений, чтобы украсть ваши банковские данные, и устанавливает ограничения, препятствующие его удалению.

Загрузка приложений из неофициальных источников в сети может показаться допустимой, но существует растущий риск, о котором вам следует знать. Новый тип вредоносного ПО распространяется через поддельные или вредоносные APK-файлы и может тайно отслеживать ваши личные сообщения и красть вашу банковскую информацию на устройствах Android. Лучше всего избегать загрузки приложений где-либо, кроме надежных магазинов приложений.

"Просто покупай индекс", говорили они. "Это надежно". Здесь мы обсуждаем, почему это не всегда так, и как жить с вечно красным портфелем.

Поверить в рынокИсследователи безопасности из MTI Security обнаружили новую вредоносную программу для Android под названием Sturnus, которая может тайно читать ваши сообщения из приложений, таких как WhatsApp, Telegram и Signal. Она не взламывает шифрование приложений; вместо этого она берет под контроль ваш экран, чтобы видеть, что на нем отображается, фактически позволяя ей ‘подглядывать’ за вашими чатами.

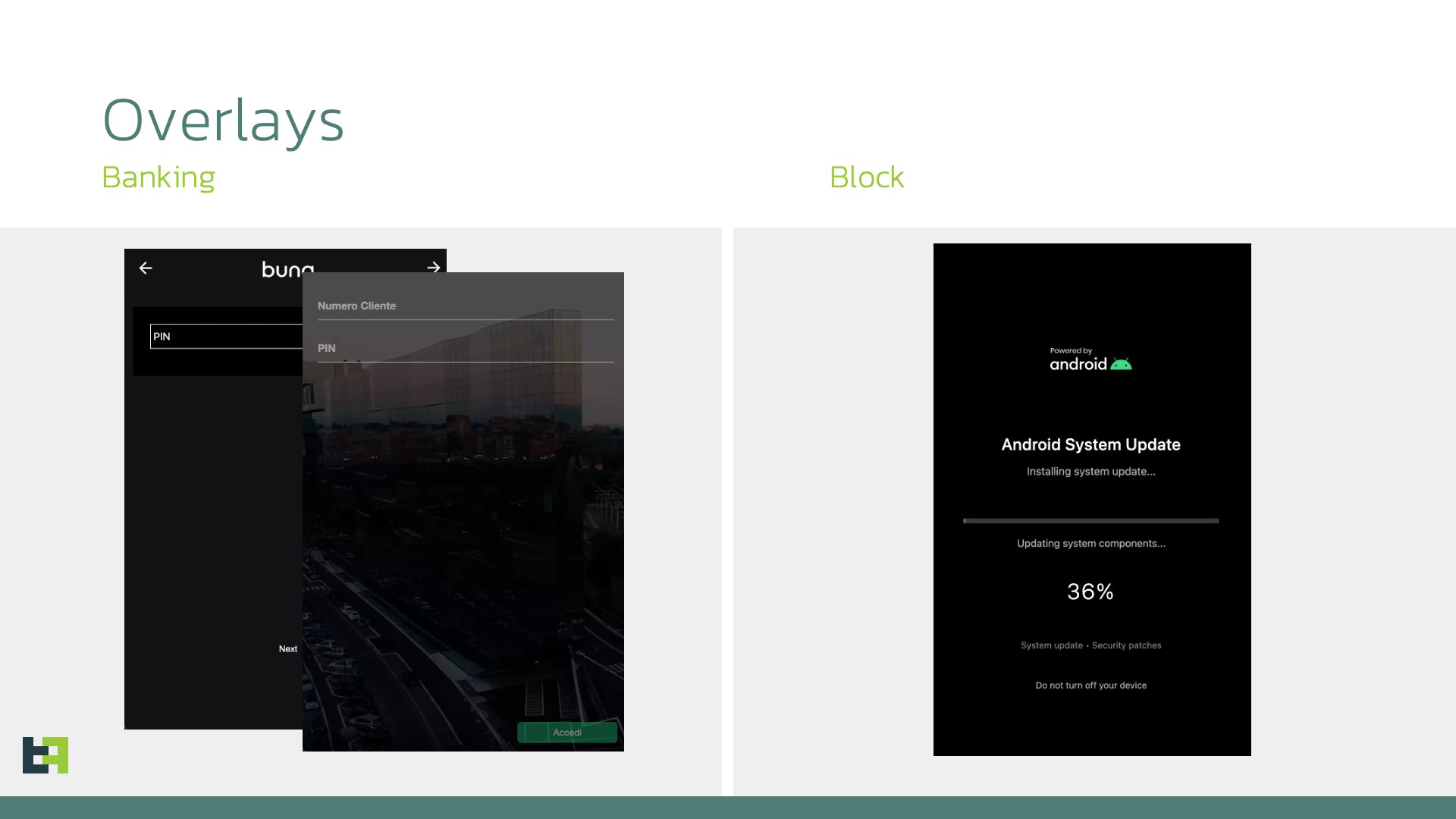

Эта угроза может убедительно имитировать веб-сайты банков, используя поддельные экраны, обманывая вас и заставляя ввести ваше имя пользователя и пароль. Как только они получат ваши данные для входа, злоумышленники могут получить контроль над вашим устройством. Они также могут замаскировать вредоносные действия, создавая поддельные экраны обновления Android.

Компания по кибербезопасности ThreatFabric обнаружила, что новый мошенник, названный Sturnus, уже действует в частях Южной и Центральной Европы, несмотря на то, что всё ещё находится в разработке. ThreatFabric сообщает, что…

Хотя мы подчеркиваем, что вредоносное ПО, вероятно, находится в стадии предразвертывания, в настоящее время оно также полностью функционально, и в таких аспектах, как его протокол связи и поддержка устройств, оно более продвинуто, чем текущие и более устоявшиеся семейства вредоносных программ.

Согласно отчёту, вредоносное ПО Sturnus использует странную и непредсказуемую комбинацию обычного текста, RSA-шифрования и AES-шифрования, постоянно переключаясь между ними. Это хаотичное поведение напоминает обыкновенного скворца (Sturnus vulgaris), чьи сложные брачные призывы содержат случайные, хаотичные звуки, которые отражают уникальные характеристики вредоносного ПО.

Исследователи все еще изучают, как распространяется вредоносное ПО, но они полагают, что, скорее всего, это происходит через вредоносные файлы, отправленные в сообщениях. Попав на Android-устройство, оно маскируется под легитимное приложение, такое как Google Chrome или предустановленное на телефоне. Затем оно использует функции специальных возможностей – обычно предназначенные для помощи пользователям – для тайного чтения текста на экране, записи видео происходящего и копирования внешнего вида банковских приложений. Оно также отслеживает нажатия на экран и нажатия кнопок, что позволяет ему в конечном итоге вводить текст и управлять телефоном самостоятельно.

Это приложение также получает полные административные привилегии на телефоне, позволяя ему отслеживать попытки разблокировки и просматривать сохраненные пароли. Оно может затем использовать эти разрешения для блокировки устройства и предотвращения его удаления, даже блокируя деинсталляцию такими методами, как ADB.

Удивительно, но Sturnus не просто подслушивает зашифрованные разговоры — он также крадёт данные с вашего устройства. Он делает это, создавая безопасный 256-битный AES-ключ на вашем устройстве и отправляя его хакерам. После этого вся коммуникация и данные, отправленные обратно хакерам, шифруются.

Несмотря на то, что Sturnus всё ещё разрабатывается, он представляет собой достаточно серьёзную угрозу, чтобы использоваться в сложных атаках. В связи с тем, как работает эта атака, единственный способ защиты от неё — это осторожность пользователей при загрузке приложений из источников, отличных от Google Play Store. Поскольку многие люди всё ещё устанавливают приложения в обход магазина, я думаю, что Google имеет право пытаться ограничить эту практику на Android.

Смотрите также

- Лучшие телефоны Android для студентов 2024 года

- 10 лучших чехлов, которые обязательно нужно иметь для вашего нового Samsung Galaxy S25 Ultra!

- Обзор Fiio SR11: доступный сетевой стример с интеграцией Roon

- У Лесли Хэдланд есть идеальный ответ на обзоры-бомбардировщики «Аколита»: «Кто-нибудь больше воспринимает это всерьез?»

- 20 самых привлекательных арабских актрис

- Первые 13 вещей, которые нужно сделать с OnePlus 13

- ‘Jujutsu Kaisen’ возглавляет список 10 самых просматриваемых аниме недели от Crunchyroll.

- Google Meet теперь позволит вам комментировать при представлении контента

- Только что купили телевизор LG C5 OLED? Измените эти три ключевых настройки, чтобы получить наилучшее качество изображения.

- Первые 11 вещей, которые нужно сделать с Samsung Galaxy Watch Ultra

2025-11-25 16:48