Сетевые накопители (NAS) сейчас очень популярны, но я использую их уже более десяти лет. У меня есть несколько устройств в офисе, на которых хранятся резервные копии, семейные фотографии и моя растущая коллекция фильмов и музыки. Они также функционируют как мой личный сервер. Легко думать, что эти устройства безопасны просто потому, что они находятся в моём доме. Раньше я верил, что пока моя домашняя сеть защищена от посторонних, всё в порядке. Однако я впоследствии узнал, что это не так.

"Просто покупай индекс", говорили они. "Это надежно". Здесь мы обсуждаем, почему это не всегда так, и как жить с вечно красным портфелем.

Поверить в рынокИзучение способов защиты вашего NAS может быть неприятным, но это окупается спокойствием.

Современное сетевое хранилище (NAS) — это гораздо больше, чем просто жесткий диск, подключенный к вашей сети — это, по сути, полноценный сервер. Когда вы используете такие функции, как удачная потоковая передача или обмен файлами, вы делаете его доступным из интернета, а это означает, что вам необходимо серьезно отнестись к безопасности. Включение удаленного доступа мгновенно превращает ваш NAS в потенциальную цель для любого, кто имеет злонамеренные намерения. Именно так я научился защищать свой, и почему я считаю его самым уязвимым устройством в моем доме.

Удаленный доступ меняет все.

Распространенная ошибка, которую допускают люди при запуске собственных серверов или онлайн-сервисов, заключается в том, что они считают себя слишком незначительными, чтобы привлечь хакеров. Но атаки обычно не направлены на конкретных людей. Вместо этого автоматизированные программы постоянно сканируют интернет в поисках уязвимостей, и они не делают различий между крупными корпорациями и личными устройствами, такими как домашний сервер. Это означает, что ваше устройство столь же уязвимо для атак, как и любой бизнес.

Как только удалённый доступ появляется в поле зрения, ваше устройство, ориентированное на локальное хранение данных, становится целью.

Итак, вот в чём дело – я большой поклонник технологий, и мне всегда хочется иметь доступ к своим файлам, где бы я ни находился. Например, когда я езжу в командировки или даже просто в отпуск, я хочу иметь возможность транслировать свою библиотеку Plex. И создание резервных копий фотографий с телефона во время *отпуска* обязательно! Кроме того, у меня есть NAS, и меня просто выводит из себя необходимость скачивать файлы, чтобы поделиться ими – я бы предпочел делиться ими напрямую оттуда, а не использовать другой облачный сервис. Всё начинается с желания, чтобы всё было просто и доступно, на самом деле.

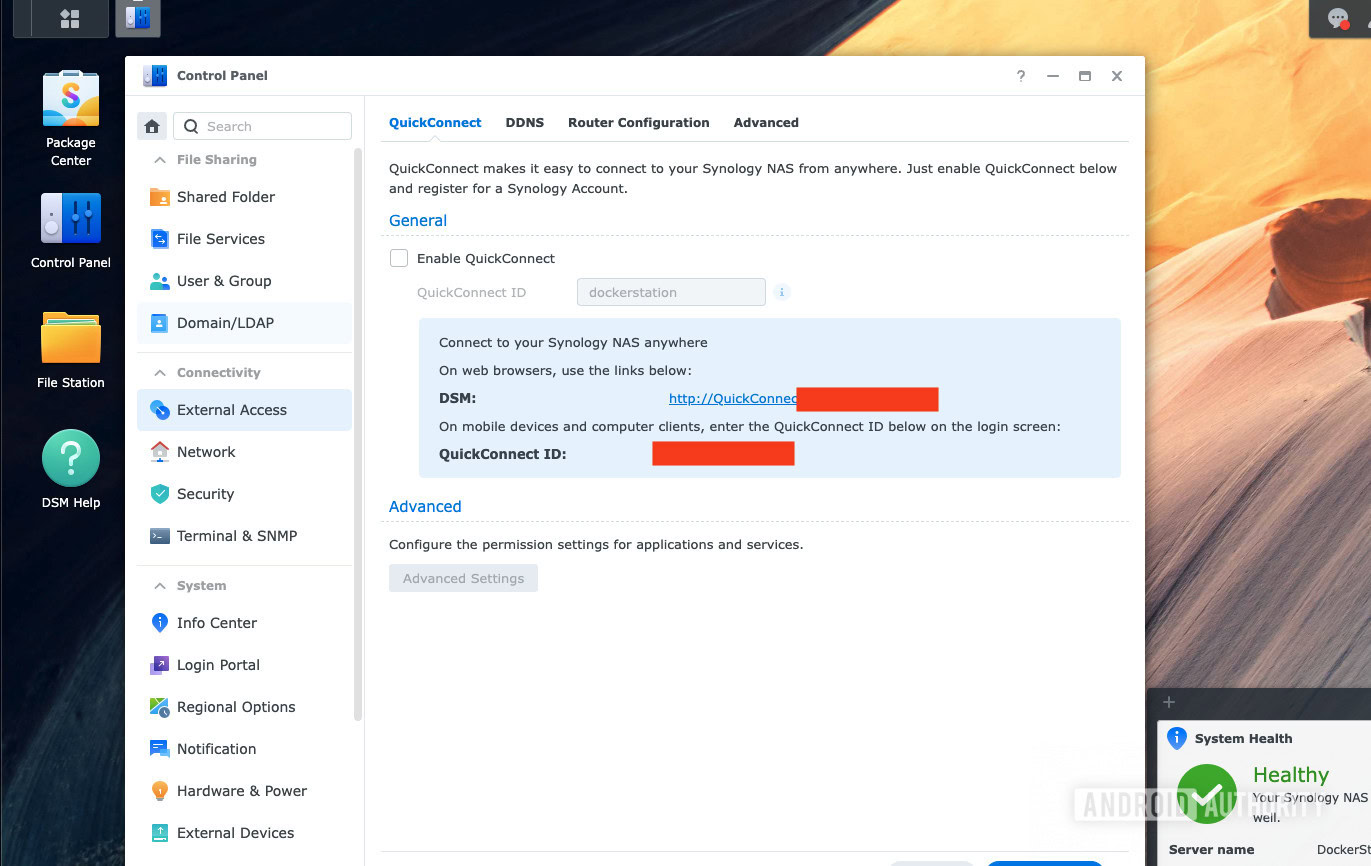

Сетевые хранилища (NAS) поставляются с удобными функциями, призванными упростить доступ к данным, но они часто создают уязвимости в безопасности вашей сети. Хотя сами по себе они не являются небезопасными, эти функции часто отдают приоритет простоте использования, а не надежной безопасности. Поняв, что эти инструменты быстрого доступа похожи на установку слабого замка на мой NAS, я решил полностью перестроить свою систему, сделав безопасность главным приоритетом.

Укрепление основ прежде всего.

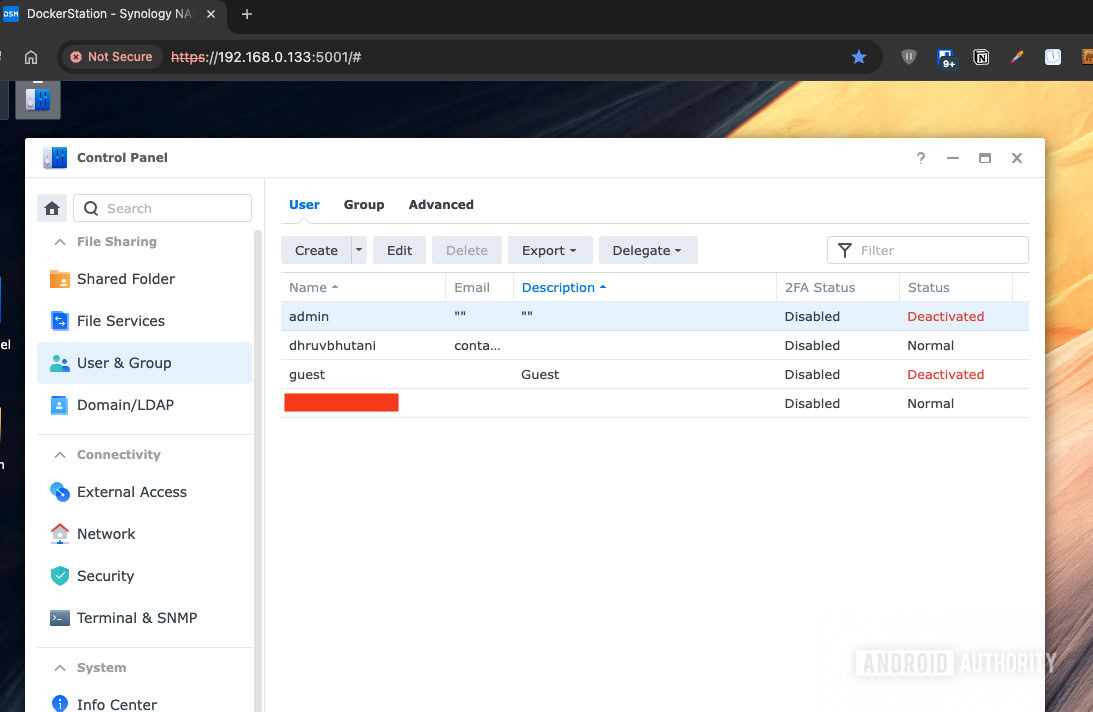

Прежде чем беспокоиться о внешнем доступе, крайне важно обеспечить безопасность вашей системы изнутри. Это кажется простым, но многие нарушения безопасности происходят из-за того, что люди не меняют настройки по умолчанию. Яркий пример – это учетная запись ‘admin’ по умолчанию, которая существует на большинстве сетевых хранилищ (NAS). Хакеры об этом знают, поэтому устранение необходимости угадывать имя пользователя значительно снижает их усилия. Полностью отключите учетную запись ‘admin’ по умолчанию и создайте новую, безопасную учетную запись суперпользователя с уникальным именем, чтобы остановить автоматизированные атаки. Если ваша система, например, Synology, не позволяет удалить учетную запись администратора, создайте новую учетную запись суперпользователя, переключитесь на нее, а затем ограничьте разрешения учетной записи администратора.

Блокировка учётной записи администратора по умолчанию и включение двухфакторной аутентификации значительно повышают безопасность.

Я настоятельно рекомендую включить двухфакторную аутентификацию для всех пользовательских аккаунтов, а не только для тех, у которых есть административные привилегии. Даже самый надежный пароль может быть скомпрометирован, если произойдет утечка данных где-либо еще. Бесплатное приложение, такое как Authy, — это простой способ добавить этот дополнительный уровень безопасности, хотя аппаратные ключи безопасности также являются вариантом, если вы предпочитаете.

Я также предлагаю изменить порты по умолчанию на вашем NAS. NAS-устройства обычно используют стандартные порты для своего веб-интерфейса. Хотя это и не остановит решительного хакера, это может заблокировать многие автоматизированные атаки, которые сканируют устройства, использующие эти стандартные порты. Это простое изменение, которое значительно снижает количество нежелательных попыток подключения.

Доступ к вашему NAS удаленно без его раскрытия

Самый безопасный способ защитить ваш NAS — не разрешать никаких внешних подключений. Если вам нужен удаленный доступ, лучше тщательно управлять тем, какие порты открыты и как вы подключаетесь. Раньше я колебался насчет удаленного доступа, потому что это означало, что моя страница входа стала доступна в Интернете, что рискованно. Одно единственное уязвимое место в программном обеспечении входа в систему могло бы дать кому-то полный контроль над моей системой, и, к сожалению, такие уязвимости случаются.

Я никогда не открываю интерфейс управления в открытый интернет.

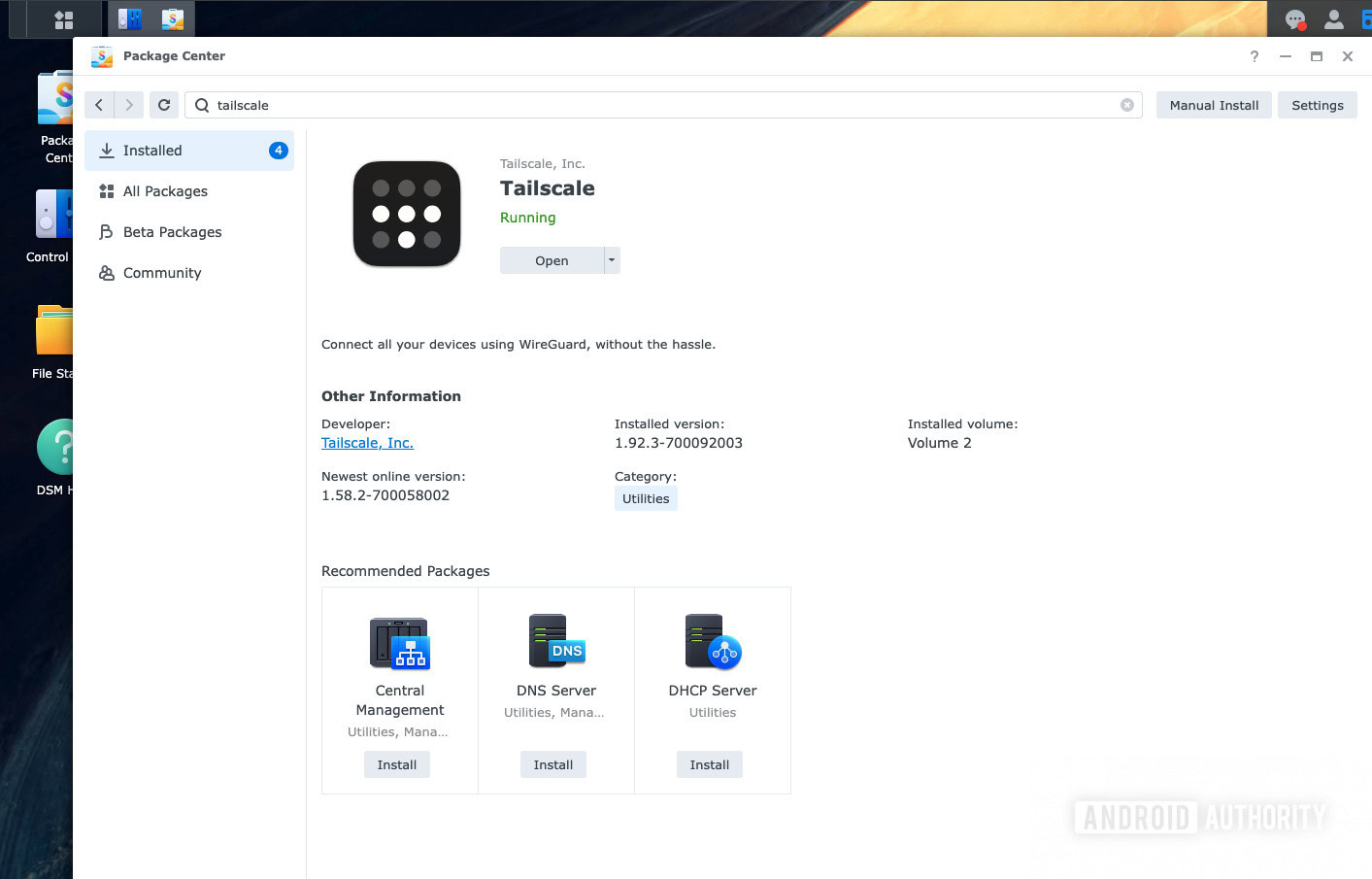

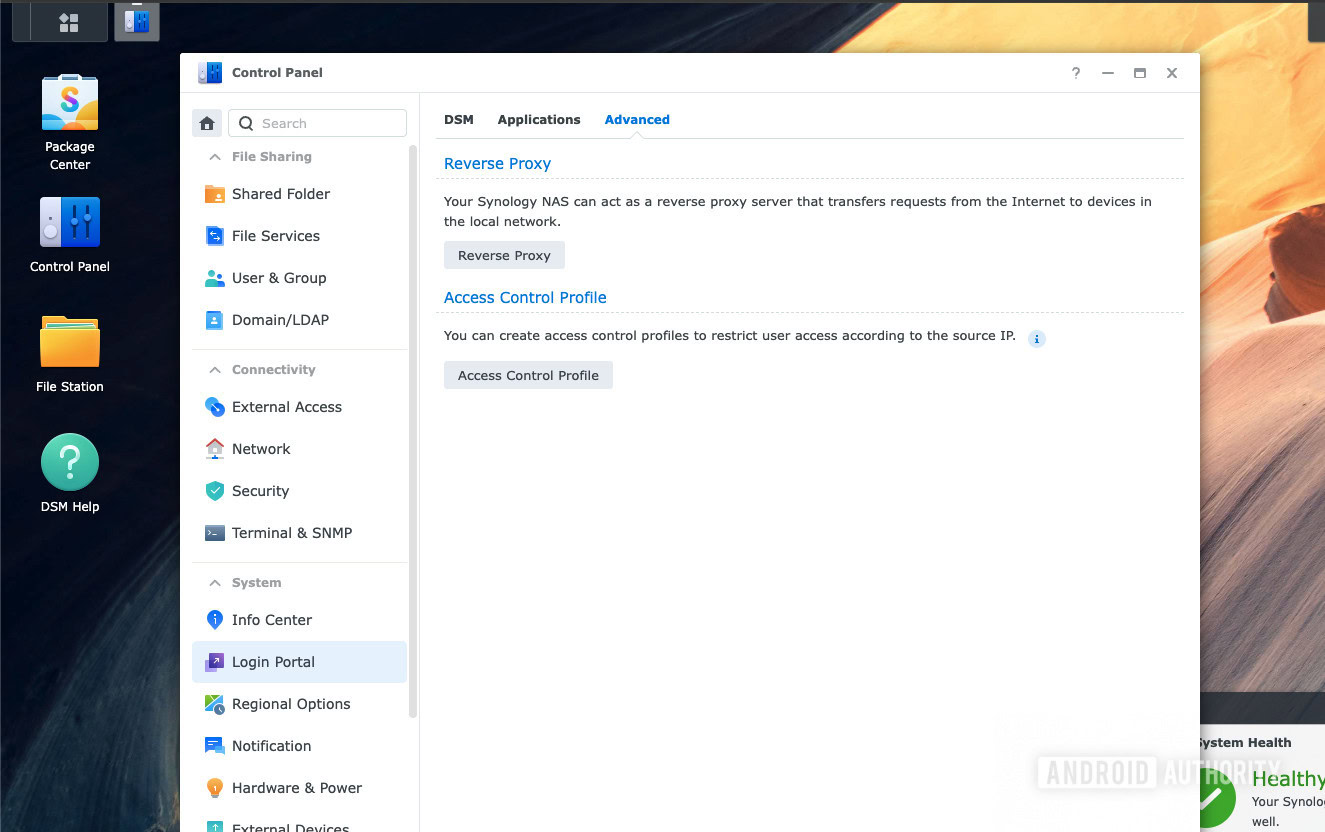

Чтобы обеспечить безопасность моего NAS, я не разрешаю прямой доступ к его интерфейсу управления из интернета. Вместо этого я использую защищенный VPN-сервис, такой как Tailscale или Wireguard. Настройка этого на моем NAS довольно проста – большинство NAS-устройств теперь имеют магазины приложений, где вы можете легко найти и установить эти программы. Хотя некоторые бренды NAS, такие как Synology, предлагают встроенные функции обратного прокси, я предпочитаю использовать выделенное, независимо проверенное VPN-решение для лучшей безопасности.

Когда я путешествую и мне нужно получить доступ или изменить что-то в моей домашней сети, например, файл или настройку, я просто включаю VPN на своем телефоне или ноутбуке. Это заставляет мою домашнюю сеть думать, что мое устройство подключено к ней напрямую. Затем я могу использовать обычный локальный адрес для управления ею. Самое лучшее, что это безопасно – любой, сканирующий мою домашнюю сеть, не увидит открытых подключений и не найдет способ войти.

Когда что-то должно быть публичным, представьте это правильно.

Хотя VPN хорошо работает для моего личного использования, это непрактично для предоставления услуг другим. Неудобно просить друзей устанавливать VPN-программное обеспечение, чтобы использовать такие вещи, как мой Plex-медиасервер, скачивать файлы из моего Nextcloud-хранилища или просматривать рецепты на моем личном сервере.

Если мне нужно сделать сервис доступным извне моей сети, я использую обратный прокси. Вместо непосредственного подключения внешних запросов к приложению на моём NAS, я направляю их через обратный прокси-сервер, который находится перед ним. Этот сервер проверяет каждый запрос перед его передачей. Я также защищаю всё бесплатными SSL-сертификатами Let’s Encrypt, которые шифруют соединение между пользователем и моим сервером. Недавно я также начал использовать географическую блокировку для дальнейшего контроля доступа.

Поскольку я живу в Индии, и мои друзья и семья находятся поблизости, я настроил свой сервер так, чтобы блокировать подключения из большинства стран. Я использую правила брандмауэра, чтобы разрешить трафик только из ожидаемых мест, что значительно снижает вредоносную активность. Это сильная мера безопасности, но она эффективно прекращает подавляющее большинство нежелательных подключений.

Учетные записи и права доступа пользователей

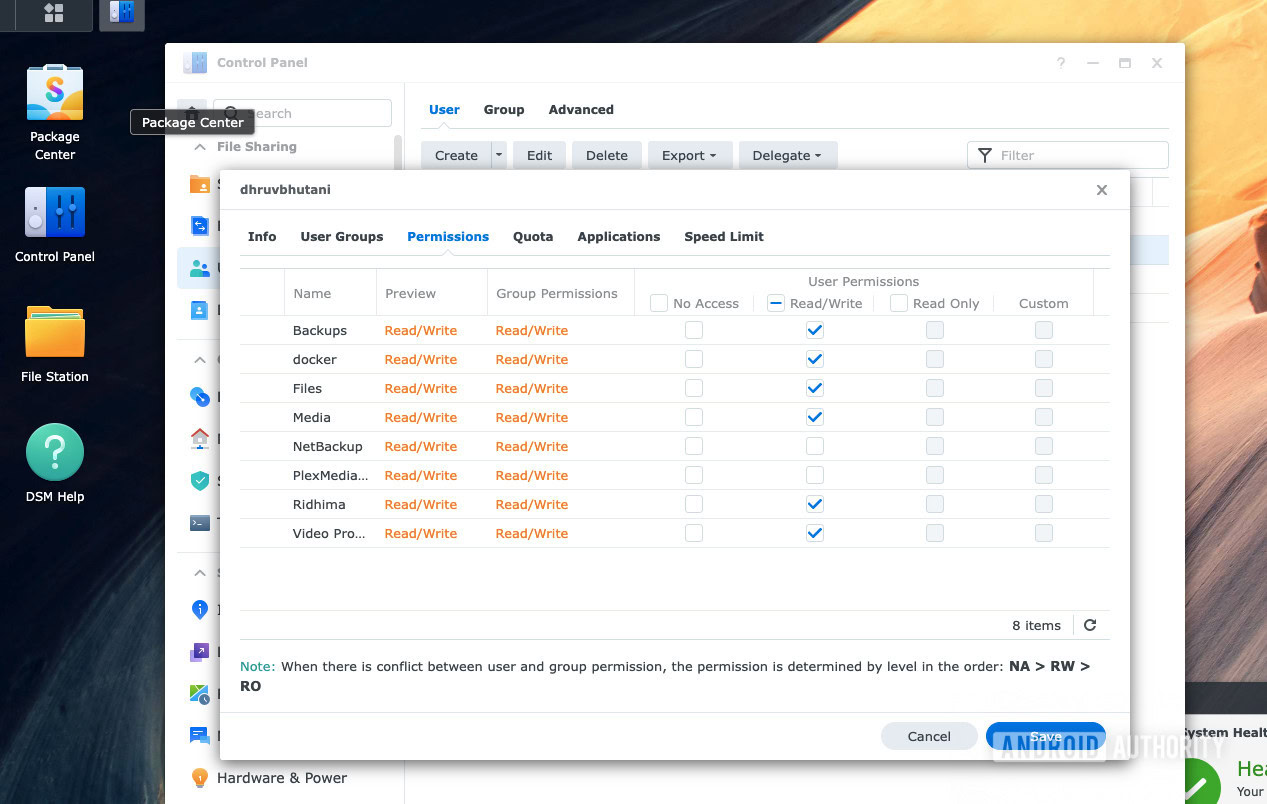

В дополнение к важности отдельных учётных записей администратора, крупной ошибкой, которую я допустил вначале, было использование этой мощной учётной записи для всех моих повседневных задач. Это было удобно, но рискованно. Я использовал бы тот же логин для сложных задач, таких как настройка моей системы хранения, как и для простых вещей, таких как просмотр фотографий на моём телевизоре. Это нарушает основной принцип безопасности: предоставлять только необходимый доступ. Если мой компьютер или менеджер паролей будет взломан, пока я вошёл в систему с полными правами администратора, злоумышленник немедленно получит полный контроль над моей системой хранения, подключенной к сети (NAS).

Ограничение доступа пользователей к необходимым ресурсам – это лучший способ обеспечить безопасную инфраструктуру.

Помимо отключения учётной записи администратора по умолчанию, я также избегаю использования своей учётной записи суперадминистратора для повседневной работы. Вместо этого я использую стандартную учётную запись пользователя с ограниченными разрешениями. Эта учётная запись позволяет мне просматривать и загружать файлы, но предотвращает внесение критических изменений, таких как удаление резервных копий, удаление приложений или изменение системных настроек.

Я использую тот же подход с моими устройствами. Я не даю всем им одинаковый уровень доступа. Мой основной компьютер полностью доверен, но когда я подключаюсь к моему Android TV через SMB, я использую ограниченную учётную запись. Это предотвращает использование взломанного телевизора для атаки на мой сервер. Это может показаться излишней предосторожностью, но после многих лет сбора важных документов, фотографий и воспоминаний на моем сервере, я предпочитаю быть предельно осторожным.

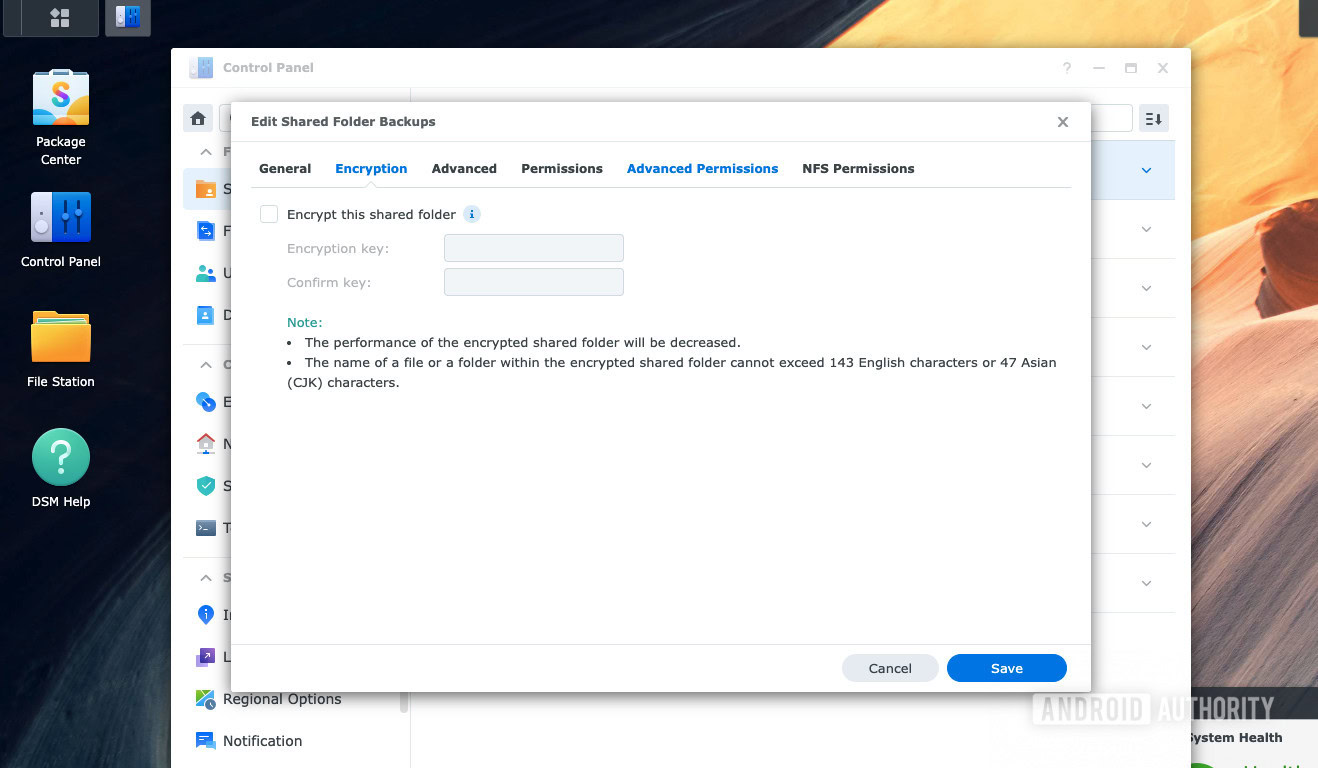

Защита самих данных

Защита вашего NAS включает в себя два основных шага: предотвращение несанкционированного доступа и минимизация ущерба, если кто-то всё же проникнет внутрь. Если бы мой NAS был украден или взломан, шифрование стало бы последней линией защиты. Я использую встроенную функцию шифрования на моём NAS для защиты данных в моих общих папках. Это гарантирует, что если жесткие диски будут извлечены, данные останутся нечитаемыми без правильного ключа. Хотя шифрование может незначительно повлиять на производительность, современные процессоры справляются с этим эффективно, поэтому я не испытываю никаких заметных замедлений.

Правило 3-2-1 резервного копирования — ваша страховка от катастрофы.

Шифрование защищает ваши данные от кражи, но не защищает от потери данных. Программы-вымогатели представляют реальную опасность для обычных пользователей компьютеров. Если вирус попадает на ваш компьютер и к нему подключен сетевой диск, он может зашифровать файлы, хранящиеся на этом диске.

Я настоятельно рекомендую правило резервного копирования 3-2-1. Это означает, что я поддерживаю три копии своих данных: две на разных устройствах – например, на сетевом хранилище (NAS) и втором NAS – и одну на внешнем жестком диске. Я также создаю резервные копии важных файлов в защищенное облачное хранилище, которое предотвращает удаление в течение определенного времени, даже если мою учетную запись взломают. Однако, из-за стоимости, я отправляю в облако только самые важные файлы.

Уменьшение поверхности атаки путём удаления ненужных элементов.

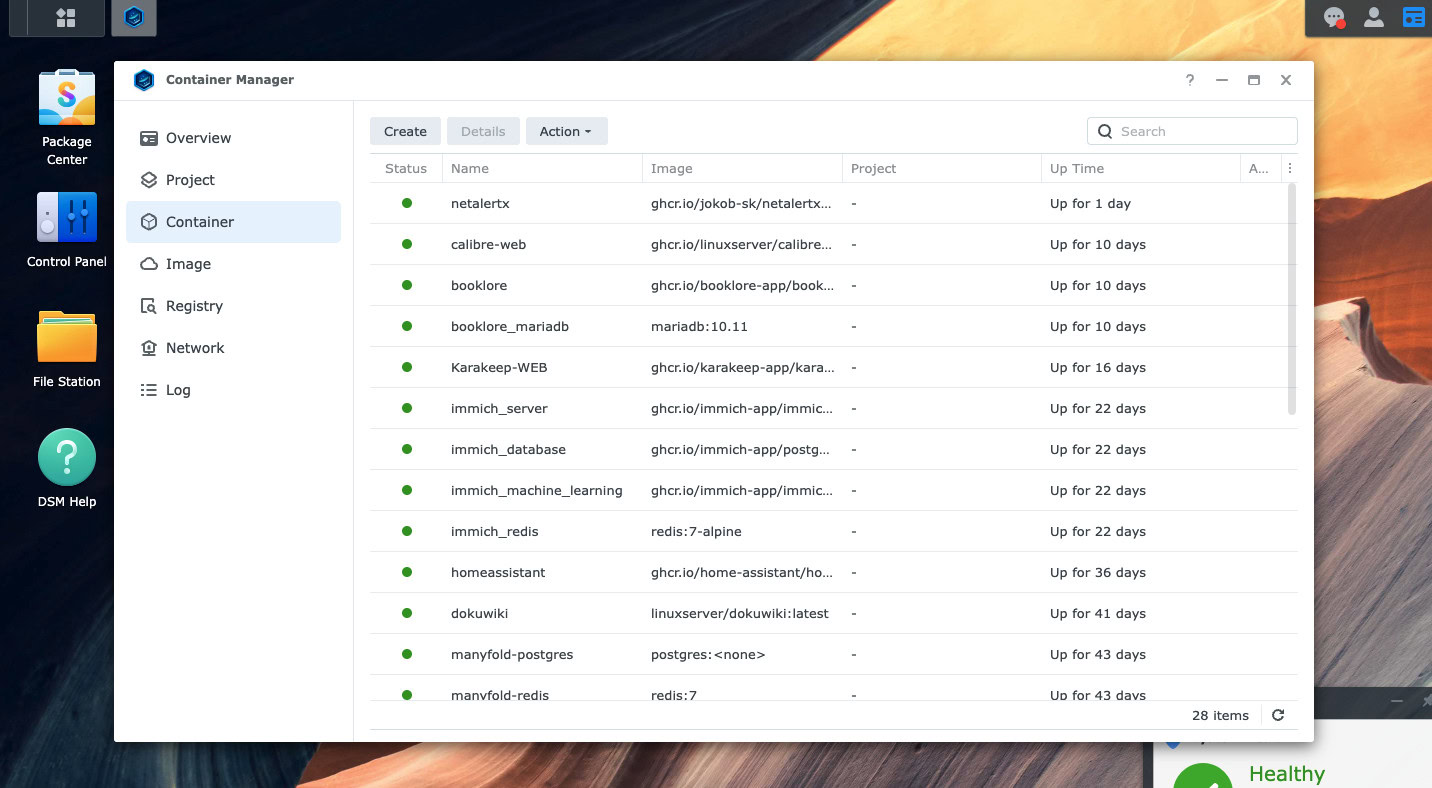

Современные NAS-устройства – это больше, чем просто места для хранения файлов – они функционируют как мини-домашние серверы с множеством предустановленных приложений и сервисов, которые часто включаются автоматически для удобства использования. Я обнаружил, что мой NAS запускал много вещей, которые мне на самом деле не нужны. Теперь я в основном использую Docker для управления сервисами, но даже тогда я обнаружил, что у меня работали контейнеры для вещей, которые я попробовал однажды, а потом забыл о них. У меня также были включены такие функции, как FTP и SSH ‘на всякий случай’, которые были ненужны.

Важно помнить, что любая служба, работающая на вашем устройстве, может быть способом для хакеров проникнуть в систему. Именно поэтому я ежемесячно проверяю все работающие службы. Я отключаю все, что в данный момент не использую, например, SSH. И если я активно не работаю с Docker-контейнером, я останавливаю и удаляю его. Это просто хороший способ обеспечить безопасность вашей системы.

Я также отключил UPnP на своем роутере. UPnP позволяет устройствам в вашей сети автоматически открывать соединения с интернетом, что полезно для таких вещей, как игровые консоли, но это может создать риски для безопасности. Я предпочитаю контролировать, какие порты открыты самостоятельно, поэтому предпочитаю открывать их вручную.

Я также настроил брандмауэр NAS, чтобы разрешить доступ только с определенных устройств – моего компьютера, телефона и медиаплеера. Все остальное заблокировано, поэтому, если какое-либо нераспознанное устройство попытается подключиться, оно будет проигнорировано. Кроме того, я настроил NAS на отправку мне оповещений о важных событиях, таких как входы из новых местоположений или проблемы с жестким диском. Это действительно полезно, потому что не всегда нужно проверять систему вручную – уведомления держат меня в курсе, даже если я не захожу в систему неделями.

Неудобная правда о безопасности NAS.

Настройка всех этих мер безопасности может показаться сложной, и это определенно требует усилий. Даже если всё настроено, абсолютная безопасность невозможна. Независимо от того, насколько хорошо вы настроите свои устройства или программное обеспечение, или насколько силен ваш брандмауэр, опытный и находчивый злоумышленник все равно может найти способ проникнуть внутрь. Неожиданные недостатки в программном обеспечении, работающем на вашем NAS, также могут обойти вашу защиту. Тем не менее, вы можете значительно повысить свою безопасность и сделать доступ к вашей системе и сети намного более сложным.

Безопасность – это не о неуязвимости. Это о том, чтобы быть сложнее для взлома, чем следующий парень.

Затруднение действий злоумышленников часто заставляет их отказаться и найти более легкую цель. Подобно разделению ваших онлайн-аккаунтов и настроек – если один будет взломан, остальные останутся в безопасности. А хороший план резервного копирования гарантирует, что вы сможете восстановить свои данные даже в худших ситуациях. В конечном счете, безопасность – это минимизация рисков и признание ценности ваших данных, даже если это требует некоторых усилий. Мне потребовалось много времени, чтобы это понять, и я настоятельно рекомендую всем, у кого есть NAS, или тем, кто рассматривает возможность его приобретения, предпринять эти шаги.

Смотрите также

- 10 лучших чехлов, которые обязательно нужно иметь для вашего нового Samsung Galaxy S25 Ultra!

- Лучшие телефоны Android для студентов 2024 года

- Star Trek Legends переходит с Apple Arcade на консоли

- Обзор Fiio SR11: доступный сетевой стример с интеграцией Roon

- Philips OLED910

- Первые 13 вещей, которые нужно сделать с OnePlus 13

- Обзор Google TV Streamer: фантастика, но не идеально

- 5 лучших зарядных устройств для Pixel 10, которые стоит купить вместо 67-ваттного блока Google

- Nothing. Практический опыт работы с OS 3.0: перезагрузка точечной матрицы

- Лучшие зарядные устройства для Pixel 9, на которые стоит потратить деньги

2026-01-19 13:21