Приветствия! Вы попали на Tech Insights, нашу еженедельную рубрику, в которой мы погружаемся в мир технологий, сосредотачиваясь на повседневных предметах и их внутреннем устройстве. Наша цель — сделать сложные понятия доступными для каждого, чтобы вы могли полностью понять секреты ваших любимых гаджетов.

"Просто покупай индекс", говорили они. "Это надежно". Здесь мы обсуждаем, почему это не всегда так, и как жить с вечно красным портфелем.

Поверить в рынокИногда вещи могут углубляться в техническую терминологию из-за сложности технологии, но не волнуйтесь, мы вместе разберемся и упростим каждое понятие до понимания.

Как исследователь, я понимаю, что вас могут не интересовать технические детали работы механизма, и это совершенно нормально. В конце концов, ваша технология — личный инструмент, созданный для того, чтобы сделать жизнь приятнее. Однако всегда есть вероятность, что в процессе использования любимого вами инструмента вы можете наткнуться на нечто увлекательное…

Что такое вредоносное ПО?

У вас есть общее представление о том, что это вредно, но понимаете ли вы полностью, что на самом деле означает вредоносное ПО (malware)? Возможно, ваше понимание не совсем точное.

Вредоносные программы можно понимать как любое программное обеспечение, созданное с намерением вмешаться или злоупотреблять устройством, сетью или данными на нем без согласия пользователя. Например, неавторизованное приложение, тайно похищающее вашу банковскую информацию, считается вредоносным ПО. Однако по этому определению часто используемые программы, такие как Google Chrome или Microsoft Edge, могут быть классифицированы как вредоносное ПО, если они будут выполнять подобные действия без явного разрешения пользователя. Для ясности, термин

Один из простых способов объяснить это – использовать аналогию с минималистичным приложением для фонарика. Это приложение загружается и настраивается исключительно ради одной цели – активировать вспышку камеры устройства при нажатии на его иконку. Для выполнения этой задачи приложению требуются только необходимые функции: принимать команды пользователя и отправлять запросы для включения или выключения вспышки.

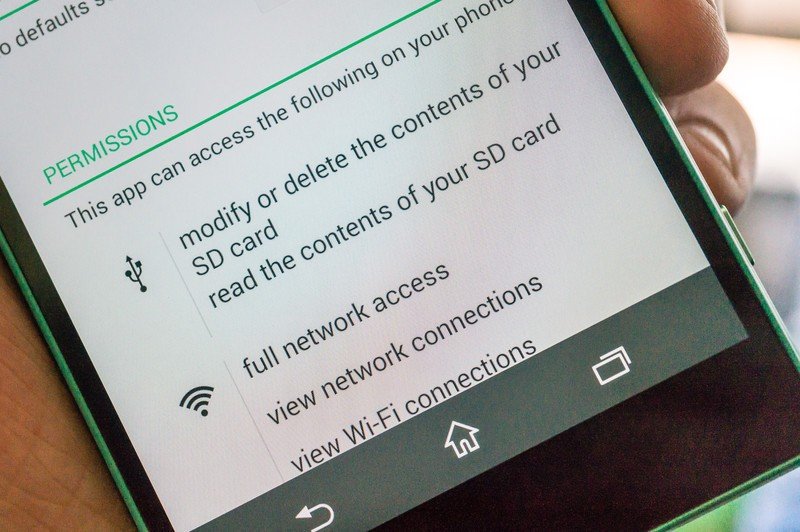

Рассмотрим ситуацию, когда приложение ведет себя иначе на этот раз. Теперь оно хочет получить доступ к вашим персональным данным, а именно к списку ваших контактов. При этом в приложении нет функций, требующих доступа к вспышке камеры или имеющих для этого веские причины. Оно просто делает это без объяснения причин. Это вредоносное программное обеспечение, которое стремится манипулировать вашими данными, возможно в будущем. Важный аспект заключается в том, что оно выполняет действия, не связанные с его заявленными целями. Проще говоря, если мы говорим о любом другом типе данных вместо контактов, сценарий остается тем же.

Как распространяется вредоносное ПО?

Я испытываю облегчение от того, что кажется крайне сложным для приложения работать так, как заявлено, без прозрачности по этому поводу. К сожалению, нет убедительной причины для такой секретности, поскольку более тонкие детали функциональности приложения часто раскрываются в условиях использования, которые пользователи должны всегда внимательно изучить перед использованием.

Одним из методов распространения вредоносного ПО является получение вашего согласия на все возможности приложения без чтения его деталей. Однако этот подход срабатывает только с приложениями, которые соблюдают сложные и иногда абсурдные правила распределения приложений для платформы. Важно отметить, что такие случаи как мошенничество со светодиодным фонариком происходили как на Android, так и на iOS платформах в официальных магазинах каждой из них. Эти приложения следовали правилам своего времени, позволяя им обходить ограничения.

Как энтузиаст технологий, я не могу переоценить важность бдительности по отношению к социальной инженерии – это способ обманом заставить людей делать вещи, которые им не следует делать, часто даже без полного осознания этого факта. Это один из наиболее распространенных методов распространения вредоносного ПО. Если мне удастся создать приложение, выполняющее действия за пределами своих намерений, мне все равно понадобится способ убедить вас установить его. Здесь на сцену выходит обман, поскольку люди обычно не осознают потенциальные угрозы, скрывающиеся в их невинных действиях. Нажав ‘да’, вы можете неосознанно раскрыть свои личные данные, а также данные ваших близких и других устройств, подключенных к той же сети. Это небольшой поступок с потенциально огромными последствиями. Поэтому всегда будьте внимательны к тому, что кликаете и загружаете.

Более тревожным способом распространения вредоносного программного обеспечения является использование уязвимостей в операционной системе вашего телефона и скрытая установка программ без вашего ведома. Это может произойти, если вы посещаете подозрительные сайты, загружаете несанкционированные копии платных приложений с пиратских сайтов или подключаетесь к незащищённым общественным сетям Wi-Fi. Эти пути являются потенциальными точками проникновения вредоносного ПО на ваше устройство.

Правильно размещенное вредоносное ПО может привести к серьезным проблемам. Фактически правительства по всему миру пытаются использовать его в целях наблюдения, поскольку оно мощное и часто остается незамеченным из-за своей скрытой природы.

Что мне делать, чтобы попытаться предотвратить всё это?

Это хорошая новость, что обеспечение своей безопасности не слишком сложно. Вы можете выбрать одну из множества антивирусных программ и полагаться на то, что они обнаружат возможные угрозы, но следование некоторым основным рекомендациям сделает вашу цифровую жизнь менее напряженной и без вредоносного ПО.

Вместо того чтобы полагаться на неофициальные источники для ваших приложений, используйте магазин приложений, который изначально поставляется с вашим устройством. Эта встроенная платформа служит удобным способом обнаружения и загрузки приложений, предназначенных для развлечения и продуктивности. Хотя эти магазины могут не быть идеальными, они значительно эффективнее обнаруживают и удаляют вредоносное ПО по сравнению с другими методами распространения. ️ Apple тщательно проверяет каждое приложение перед его добавлением в свой магазин, а Google гарантирует соответствие представленных приложений своим рекомендациям до их доступности на устройствах пользователей. После установки приложения оба магазина – Apple и Google – сканируют его на предмет потенциальных угроз. Другие площадки для распространения приложений, такие как Samsung, Epic Games Store и другие, также внедряют меры защиты от распространения вредоносных программ.

Всегда уделите минуту тому, чтобы прочитать соглашения перед нажатием ‘да’. Эти документы зачастую содержат формулировки, которые могут потенциально защитить интересы одной стороны в случае разногласий. Хотя условия вам могут не понравиться, важно их понимать, так как они определяют ваше использование приложения, сервиса или устройства. Например, если вы не хотите, чтобы Samsung анализировал вашу работу с Galaxy S25, необходимо согласиться на их условия. После нажатия ‘да’ у них есть разрешение выполнять действия, описанные в соглашении. Поэтому убедитесь, что вам все понятно и удобно, прежде чем дать свое согласие.

Для обеспечения максимальной безопасности вашего устройства крайне важно своевременно устанавливать обновления, когда они становятся доступными. Когда вы приобретаете гаджет, производитель обещает поддержку программного обеспечения в течение определенного периода времени. Значительная часть этой поддержки заключается в устранении ошибок и уязвимостей, которые могут быть использованы для контроля над вашим телефоном или установки вредоносных приложений без вашего согласия. Доверяйте компаниям вроде Google и Apple, которые заботятся о ваших интересах, но помните также, что всегда есть умные люди, пытающиеся обойти существующие меры безопасности. Эксплойты могут возникнуть, поэтому не забывайте устанавливать обновления как можно скорее после их выхода.

Как умный интернет-пользователь, я всегда дважды проверяю перед тем, как доверять чему-либо. Никогда не знаешь, действительно ли это сообщение от твоего младшего брата с просьбой о 200 долларах или это мошенник. То же самое касается ссылок и электронных писем — являются ли они надежными источниками? Будь осторожен, особенно при использовании публичных Wi-Fi сетей. Они могут показаться безобидными, но с помощью соответствующих инструментов все, что ты отправляешь через них, может быть перехвачено: пароли, данные для двухфакторной аутентификации, сведения о кредитных картах и т.д. Минуту потраченную на проверку отправителя и содержимого гораздо проще вложить в будущем, чем столкнуться с последствиями кражи личности или украденных номеров кредитных карт.

Защита себя не такая сложная задача, как может показаться. Однако помните, что ни один метод не является абсолютно надежным; даже самые опытные эксперты по безопасности и государственные служащие могут столкнуться с вредоносным ПО. Принятие мер предосторожности значительно усложнит успех потенциальных угроз.

Смотрите также

- 10 лучших чехлов, которые обязательно нужно иметь для вашего нового Samsung Galaxy S25 Ultra!

- Лучшие защитные стекла для экрана Samsung Galaxy S25 FE 2025 года

- 30 лучших фильмов об обмене парой и женой, которые вам нужно посмотреть

- Разбор этой масштабной сцены с полным видом Рыцаря Семи Королевств.

- Лучшие телефоны Android для студентов 2024 года

- Как долго бить все еще пробуждает глубину?

- Только что купили телевизор LG C5 OLED? Измените эти три ключевых настройки, чтобы получить наилучшее качество изображения.

- Раскрывайте своего внутреннего чемпиона: 35 обязательных к просмотру спортивных аниме, которые вдохновят вас!

- Я положил Bluetooth-динамик для сна под подушку, и это намного лучше, чем слушать на телефоне перед сном.

- Sony Bravia 9 против A95L: флагманский Mini LED от Sony превосходит лучший OLED?

2025-05-14 22:24